Tabla de contenidos

1. Procesos de mantenimiento de los sistemas operativos Windows.

Desfragmentación

Definición

Recomendaciones para desfragmentar

Formas para acceder al desfragmentador de disco

Archivos que no pueden ser movidos con el Desfragmentador (memoria virtual y MFT)

Otros programas para desfragmentar

Eliminación de archivos temporales

Liberador de espacio de disco

Archivos que se pueden borrar

Comprimir archivos viejos

Descomprimir archivos

Restaurar el Sistema

Papelera de reciclaje

Memoria Virtual

Memoria Caché

Seguridad informática

Virus Informáticos

Historia de los virus

Medios que utilizan los virus para introducirse al computador

Características de los virus

Antivirus

Características de los antivirus

Medidas de protección

2. Internet

Historia de Internet

Normas de etiqueta para el uso de Internet

Usos del Internet (correo electrónico, chat, búsqueda de información, blogs, transferencias de archivos, videoconferencias, redes sociales, telefonía IP, Páginas Web, video on-line, radio on-line, RSS, educación)

Beneficios

Riesgos

Sistemas de direcciones en Internet

Buscadores en Internet

Navegadores de Internet

3. Conceptos Básicos de Redes

Tipos de redes (con cable, inalámbricas, satelital)

Cableado (coaxial, par trenzado, fibra óptica)

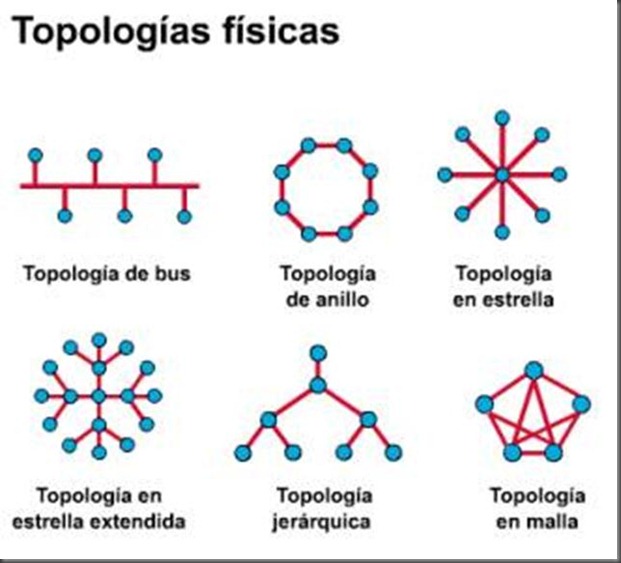

Topología (estrella, anillo, bus, malla, jerárquica o árbol)

Introduccion

Desfragmentador de disco y el comando Defrag

analizan los volúmenes locales y consolidan las carpetas y los archivos

fragmentados de modo que cada uno ocupe un único espacio contiguo en el

volumen. Como consecuencia, el sistema podrá tener acceso a los

archivos y las carpetas, y guardar los nuevos de forma más eficaz. Al

consolidar los archivos y las carpetas, Desfragmentador de disco también

consolida el espacio libre de un volumen, lo que hace menos probable la

fragmentación de los archivos nuevos. El proceso de consolidar las

carpetas y los archivos fragmentados se denomina desfragmentación.Debido a que el uso de Internet se encuentra en aumento, cada vez más compañías permiten a sus socios y proveedores acceder a sus sistemas de información. Por lo tanto, es fundamental saber qué recursos de la compañía necesitan protección para así controlar el acceso al sistema y los derechos de los usuarios del sistema de información. Los mismos procedimientos se aplican cuando se permite el acceso a la compañía a través de Internet.

Las redes en general, consisten en "compartir recursos", y uno de sus objetivo es hacer que todos los programas, datos y equipo estén disponibles para cualquiera de la red que así lo solicite, sin importar la localización física del recurso y del usuario. En otras palabras, el hecho de que el usuario se encuentre a 1000 km de distancia de los datos, no debe evitar que este los pueda utilizar como si fueran originados localmente.

Un segundo objetivo consiste en proporcionar una alta fiabilidad, al contar con fuentes alternativas de suministro. Por ejemplo todos los archivos podrían duplicarse en dos o tres máquinas, de tal manera que si una de ellas no se encuentra disponible, podría utilizarse una de las otras copias. Además, la precencia de múltiples CPU significa que si una de ellas deja de funcionar, las otras pueden ser capaces de encarqarse de su trabajo, aunque se tenga un rendimiento global menor.

Procesos de Mantenimiento del sistema operativo windows

Desfragmentación

La desfragmentación es el proceso mediante el cual se acomodan

los archivos de un disco de tal manera que cada uno quede en un área

continua y sin espacios sin usar entre ellos. Al irse escribiendo y

borrando archivos continuamente en el disco duro, éstos tienden a no

quedar en áreas contiguas, así, un archivo puede quedar "partido" en

muchos pedazos a lo largo del disco, se dice entonces que el archivo

está "fragmentado". Al tener los archivos esparcidos por el disco, se

vuelve ineficiente el acceso a ellos.

El disco duro va llenándose de pequeños ‘agujeros’ a medida que se van grabando y borrando archivos y programas en el ordenador. Poco a poco se deteriora la estructura de ficheros del disco, y vamos fragmentando los archivos cada vez que los guardamos. Por ello conviene hacer una desfragmentación del disco duro de vez en cuando; de este modo optimizamos su capacidad y mejoramos su rendimiento.

Antes de comenzar con el proceso de desfragmentación es importante saber que no podemos utilizar el ordenador en el rato que esté llevándose a cabo el proceso. Por ello hay que cerrar cualquier programa que esté encendido y evitar que se ponga en marcha el protector de pantalla.

Para desfragmentar el disco duro a través del Windows XP lo más fácil es acceder a esta herramienta desde: Inicio/ Programas/ Accesorios/ Herramientas del sistema. Una de las opciones que te da es la de Desfragmentador de disco. Lo primero que tenemos que hacer es realizar un análisis de los discos duros que tengamos en el sistema, y así conocer el grado de fragmentación de los archivos. Una vez terminado este proceso puedes ver el informe del análisis (Presentar informes) para posteriormente comenzar con la desfragmentación.

Esta operación tardará bastante rato en completarse y además depende, entre otras cosas, del espacio libre del disco, el índice de fragmentación de los archivos y del propio ordenador. Recuerda que no debes hacer nada con el ordenador mientras se lleva a cabo.

Una vez finalizada la desfragmentación podemos leer los informes para ver el resultado de la operación.

Es aconsejable hacer periódicamente desfragmentaciones del disco, o al menos el análisis para conocer el estado de nuestro disco duro.

Este es un power point que habla acerca de este tema como es el de la desfragmentacion

Este video nos habla de desfragmentar el disco duro y para que sirve

Tambien les recomiendo este que habla como hacer una desfragmentacion desde la linea de comandos (CMD) o simbolo del sistema

Archivo Temporal

Un archivo temporal es un archivo que puede ser creado por un programa cuando no puede asignar memoria suficiente para sus tareas o bien el sistema operativo

en algunos casos son copias de seguridad realizadas antes de la

modificación de determinado archivo por motivos de seguridad, así en

caso de perderse información u otra catástrofe se puede restaurar el

archivo en su estado original. Algunos programas crean archivos y no los

eliminan. Esto puede ocurrir porque el programa se bloquea o porque el

desarrollador del programa simplemente olvidó agregar el código

necesario para eliminar los archivos temporales después de que el

programa los ha creado. Los archivos temporales dejados a un lado

acumulan con el tiempo mucho espacio en el disco aunque se puede

recurrir a una serie de utilidades de sistema, llamadas limpiadores de

archivos temporales o limpiadores de disco, que sirven para resolver

este problema.

En los sistemas de Microsoft los archivos temporales usualmente tienen la extensión .TMP. Sin embargo, en los sistemas de la familia Unix, como GNU/Linux u OS X, suelen ser archivos ocultos con su nombre y extensión original pero con el carácter ~ en su extensión. En todos los sistemas operativos conocidos existe un directorio

en donde generalmente se alojan los archivos temporales, en el caso de

los sistemas de familia Unix se encuentran en el directorio /top y en los productos Microsoft existe un directorio dentro de la carpeta donde esta instalado el sistema.

También esta este video

Seguridad Informática

LA SEGURIDAD ESTA EN TUS MANOS LEE LA NOTA

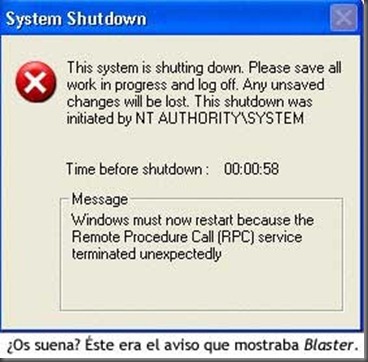

Antes de iniciar hemos de aclarar que los virus informáticos son una amenaza que atacan nuestro ordenador ya sea por cualquier método de infección en el día de hoy conoceremos lo que es un antivirus como protegerse los tipos de antivirus que son loa virus también están los tipos de virus los cuales tienen diferentes formas y medios de propagación y pueden hacerse invisibles al usuario le recordamos que su ordenador siempre deberá realizar las buenas practicas para evitar caer victima de virus a pesar de la existencia de los programas antivirus usted deberá saber que si abre vínculos de los correos debe abrirlos con cautela podrá usted abrir un adjunto pero hágalo sabiendo que hay formas de protegerse ningún sistema de seguridad es 100% fiable ni infalible por lo general la fiabilidad de los mejores antivirus puede situar entre un 94 y 99%.

Antes de iniciar hemos de aclarar que los virus informáticos son una amenaza que atacan nuestro ordenador ya sea por cualquier método de infección en el día de hoy conoceremos lo que es un antivirus como protegerse los tipos de antivirus que son loa virus también están los tipos de virus los cuales tienen diferentes formas y medios de propagación y pueden hacerse invisibles al usuario le recordamos que su ordenador siempre deberá realizar las buenas practicas para evitar caer victima de virus a pesar de la existencia de los programas antivirus usted deberá saber que si abre vínculos de los correos debe abrirlos con cautela podrá usted abrir un adjunto pero hágalo sabiendo que hay formas de protegerse ningún sistema de seguridad es 100% fiable ni infalible por lo general la fiabilidad de los mejores antivirus puede situar entre un 94 y 99%.

Los Virus informáticos

Los virus informáticos se definen un malware que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, remplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en un computadora, aunque también existen otros más inofensivos, que solo se caracterizan por ser molestos.

Los virus informáticos tienen, básicamente, la función de propagarse a través de un software, no se replican a sí mismos porque no tienen esa facultad como el gusano informático, son muy nocivos y algunos contienen además una carga dañina (palead) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

El funcionamiento de un virus informático es conceptualmente simple. Se ejecuta un programa que está infectado, en la mayoría de las ocasiones, por desconocimiento del usuario. El código del virus queda residente (alojado) en la memoria RAM de la computadora, aun cuando el programa que lo contenía haya terminado de ejecutarse. El virus toma entonces el control de los servicios básicos del sistema operativo, infectando, de manera posterior, archivos ejecutables que sean llamados para su ejecución. Finalmente se añade el código del virus al programa infectado y se graba en el disco, con lo cual el proceso de replicado se completa.

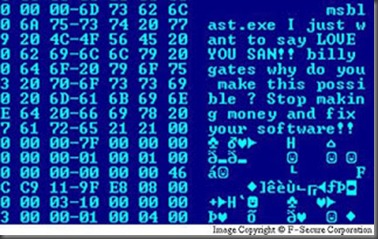

Historia de los virases informáticos

El primer virus atacó a una máquina IBM Serie 360 (y reconocido como tal). Fue llamado Crepe, creado en 1972. Este programa emitía periódicamente en la pantalla el mensaje: «Imp. a creeper... catch me ir you can!» (¡Soy una enredadera... agárrame si puedes!). Para eliminar este problema se creó el primer programa antivirus denominado Reaper (cortadora).

Sin embargo, el término virus no se adoptaría hasta 1984, pero éstos ya existían desde antes. Sus inicios fueron en los laboratorios de Bell Computes. Cuatro programadores (H. Douglas Mellar, Robert Morris, Víctor Vygotsky y Ken Thompson) desarrollaron un juego llamado Corre Dar, el cual consistía en ocupar toda la memoria RAM del equipo contrario en el menor tiempo posible.

Después de 1984, los virus han tenido una gran expansión, desde los que atacan los sectores de arranque de disquetes hasta los que se adjuntan en un correo electrónico.

Características

Dado que una característica de los virus es el consumo de recursos, los virus ocasionan problemas tales como: pérdida de productividad, cortes en los sistemas de información o daños a nivel de datos.

Una de las características es la posibilidad que tienen de diseminarse por medio de replicas y copias. Las redes en la actualidad ayudan a dicha propagación cuando éstas no tienen la seguridad adecuada.

Otros daños que los virus producen a los sistemas informáticos son la pérdida de información, horas de parada productiva, tiempo de reinstalación, etc.

Hay que tener en cuenta que cada virus plantea una situación diferente.

¿Qué métodos utilizan los virus informáticos para propagarse?

Existen varios métodos utilizados por los virus informáticos para propagase, los cuales se explican a continuación:

1.- Añadidura o empalme

Un virus usa el sistema de infección por añadidura cuando agrega el código vírico al final de los archivos ejecutables. Los archivos ejecutables anfitriones son modificados para que, cuando se ejecuten, el control del programa se pase primero al código vírico añadido. Esto permite que el virus ejecute sus tareas específicas y luego entregue el control al programa. Esto genera un incremento en el tamaño del archivo lo que permite su fácil detección.

2.- Inserción

Un virus usa el sistema de infección por inserción cuando copia su código directamente dentro de archivos ejecutables, en vez de añadirse al final de los archivos anfitriones. Copian su código de programa dentro de un código no utilizado o en sectores marcados como dañados dentro del archivo por el sistema operativo con esto evita que el tamaño del archivo varíe. Para esto se requieren técnicas muy avanzadas de programación, por lo que no es muy utilizado este método.

3.- Reorientación

Es una variante del anterior. Se introduce el código principal del virus en zonas físicas del disco rígido que se marcan como defectuosas y en los archivos se implantan pequeños trozos de código que llaman al código principal al ejecutarse el archivo. La principal ventaja es que al no importar el tamaño del archivo el cuerpo del virus puede ser bastante importante y poseer mucha funcionalidad. Su eliminación es bastante sencilla, ya que basta con reescribir los sectores marcados como defectuosos.

4.- Polimorfismo

Este es el método mas avanzado de contagio. La técnica consiste en insertar el código del virus en un archivo ejecutable, pero para evitar el aumento de tamaño del archivo infectado, el virus compacta parte de su código y del código del archivo anfitrión, de manera que la suma de ambos sea igual al tamaño original del archivo. Al ejecutarse el programa infectado, actúa primero el código del virus des compactando en memoria las porciones necesarias. Una variante de esta técnica permite usar métodos de encriptación dinámicos para evitar ser detectados por los antivirus.

5.- Sustitución

Es el método mas tosco. Consiste en sustituir el código original del archivo por el del virus. Al ejecutar el archivo deseado, lo único que se ejecuta es el virus, para disimular este proceder reporta algún tipo de error con el archivo de forma que creamos que el problema es del archivo.

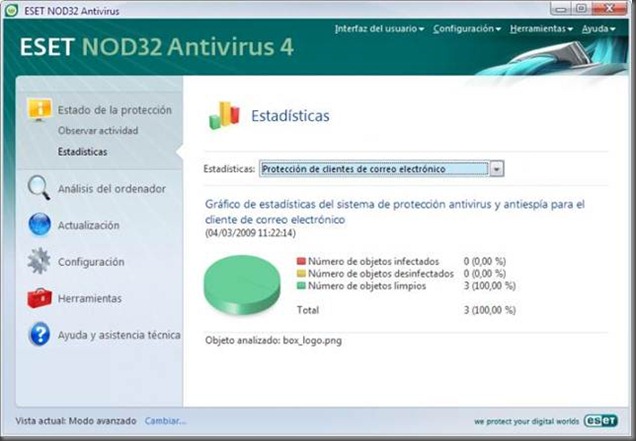

En informática los antivirus son programas cuyo objetivo es detectar y/o eliminar virus informáticos. Nacieron durante la década de 1980.

Con el transcurso del tiempo, la aparición de sistemas operativos más avanzados e Internet, ha hecho que los antivirus hayan evolucionado hacia programas más avanzados que no sólo buscan detectar virus informáticos, sino bloquearlos, desinfectarlos y prevenir una infección de los mismos, y actualmente ya son capaces de reconocer otros tipos de malware, como spyware, rotitas, etc.

Métodos de contagio

Existen dos grandes grupos de propagación: los virus cuya instalación el usuario en un momento dado ejecuta o acepta de forma inadvertida, o los gusanos, con los que el programa malicioso actúa replicándose a través de las redes.

En cualquiera de los dos casos, el sistema operativo infectado comienza a sufrir una serie de comportamientos anómalos o no previstos. Dichos comportamientos son los que dan la traza del problema y tienen que permitir la recuperación del mismo.

Dentro de las contaminaciones más frecuentes por interacción del usuario están las siguientes:

Mensajes que ejecutan automáticamente programas (como el programa de correo que abre directamente un archivo adjunto).

Ingeniería social, mensajes como: «Ejecute este programa y gane un premio».

Entrada de información en discos de otros usuarios infectados.

Instalación de software que pueda contener uno o varios programas maliciosos.

Unidades extraíbles de almacenamiento (USB).

Seguridad y métodos de protección

Existen numerosos medios para combatir el problema; Sin embargo, a medida que nuevos programas y sistemas operativos se introducen en el mercado, más difícil es tener controlados a todos y más sencillo va a ser que a alguien se le ocurran nuevas formas de infectar sistemas.

Los métodos para contener o reducir los riesgos asociados a los virus pueden ser los denominados activos o pasivos.

Tipos de vacunas

Sólo detección: Son vacunas que sólo actualizan archivos infectados sin embargo no pueden eliminarlos o desinfectarlos.

Detección y desinfección: son vacunas que detectan archivos infectados y que pueden desinfectarlos.

Detección y aborto de la acción: son vacunas que detectan archivos infectados y detienen las acciones que causa el virus

Comparación por firmas: son vacunas que comparan las firmas de archivos sospechosos para saber si están infectados.

Comparación de firmas de archivo: son vacunas que comparan las firmas de los atributos guardados en tu equipo.

Por métodos heurísticos: son vacunas que usan métodos heurísticos para comparar archivos.

Invocado por el usuario: son vacunas que se activan instantáneamente con el usuario.

Invocado por la actividad del sistema: son vacunas que se activan instantáneamente por la actividad del sistema operativo.

Características de los antivirus

La característica primordial de cualquier antivirus actual es detectar la mayor cantidad de amenazas informáticas que puedan afectar un ordenador y bloquearlas antes de que la misma pueda infectar un equipo, o poder eliminarla tras la infección.

Tipos de Antivirus

1. MCAFEE VIRUS SCAN: Posee herramionetas que motorizan el correo electrónico de forma segura. posee una seguridad buena ya que hace copia de seguridad.

2. NORTON ANTIVIRUS: posee una buena actualización atreves de internet posee una herramienta para crear discos de rescate y emergencia de virus.

3. PANDA ANTIVIRUS PLATINUM: posee una base de virus grande, comparándola con Norton y McAfee en detección de virus es el mejor.

5. ANTISPAAM: Eliminar el spa ataca correos no deseados .

6. ANTIVIRAL TOOLKITPRO: Puede detectar los virus en memorias sin arrancar el disco de emergencia .

TIPOS DE VIRUS

1. CABALLO DE TROYA: recababa la información del computador, destruye el software de la computadora.

2. VIRUS GUSANO: se duplica así mismo destruye la memoria del computador.

3. VIRUS MACROS: infecta documentos ataca Microsoft office.

4. VIRUS BOOT: ataca el disco duro.

5. VIRUS MULTIPLE : infecta archivos.

6. VIRUS RESIENTES: ataca el fichero.

Tipos de virus e imitaciones

Existen diversos tipos de virus, varían según su función o la manera en que éste se ejecuta en nuestra computadora alterando la actividad de la misma, entre los más comunes están:

Troyano: Consiste en robar información o alterar el sistema del hardware o en un caso extremo permite que un usuario externo pueda controlar el equipo.

Gusano: Tiene la propiedad de duplicarse a sí mismo. Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario.

Bombas lógicas o de tiempo: Son programas que se activan al producirse un acontecimiento determinado. La condición suele ser una fecha (Bombas de Tiempo), una combinación de teclas, o ciertas condiciones técnicas (Bombas Lógicas). Si no se produce la condición permanece oculto al usuario.

Horas: Los horas no son virus ni tienen capacidad de reproducirse por si solos. Son mensajes de contenido falso que incitan al usuario a hacer copias y enviarla a sus contactos. Suelen apelar a los sentimientos morales ("Ayuda a un niño enfermo de cáncer") o al espíritu de solidaridad ("Aviso de un nuevo virus peligrosísimo") y, en cualquier caso, tratan de aprovecharse de la falta de experiencia de los internautas novatos.

Joker: Al igual que los horas, no son virus, pero son molestos, un ejemplo: una página pornográfica que se mueve de un lado a otro, y si se le llega a dar a errar es posible que salga una ventana que diga: OMFG!! No se puede cerrar!

Acciones de los virus

Algunas de las acciones de algunos virus son:

Unirse a un programa instalado en el computador permitiendo su propagación.

Mostrar en la pantalla mensajes o imágenes humorísticas, generalmente molestas.

Ralentizar o bloquear el computador.

Destruir la información almacenada en el disco, en algunos casos vital para el sistema, que impedirá el funcionamiento del equipo.

Reducir el espacio en el disco.

Molestar al usuario cerrando ventanas, moviendo el ratón...

¿Cómo evitar los virus?

Los virus son una amenaza real para nuestros datos. El uso masivo de Internet rompe las que antes eran barreras geográficas y la difusión de virus se hace mucho más sencilla, amplia y veloz. Si se abre la puerta de Internet y las redes corporativas, necesariamente ha de aumentar la inversión en seguridad. Por poco que se valoren los datos de un ordenador, siempre serán más valiosos que el coste de un buen paquete antivirus. No obstante, para maximizar las capacidades de búsqueda, aunque utilicemos asiduamente un solo producto es recomendable de vez en cuando recurrir a algún otro escáner.

Los virus son una amenaza real para nuestros datos. El uso masivo de Internet rompe las que antes eran barreras geográficas y la difusión de virus se hace mucho más sencilla, amplia y veloz. Si se abre la puerta de Internet y las redes corporativas, necesariamente ha de aumentar la inversión en seguridad. Por poco que se valoren los datos de un ordenador, siempre serán más valiosos que el coste de un buen paquete antivirus. No obstante, para maximizar las capacidades de búsqueda, aunque utilicemos asiduamente un solo producto es recomendable de vez en cuando recurrir a algún otro escáner.

Medidas de seguridad para evitar los virus:

- Realizar periódicas copias de seguridad de nuestros datos .

- No aceptar software no original o pre-instalado sin el soporte original.

- Proteger los discos contra escritura, especialmente los de sistema.

- Si es posible, seleccionar el disco duro como arranque por defecto en la BIOS para evitar virus de sector de arranque.

- Analizar todos los nuevos discos que introduzcamos en nuestro sistema con un antivirus, incluso los discos vacíos (pues pueden contener virus en su sector de arranque).

- Analizar periódicamente el disco duro arrancando desde el disco original del sistema, para evitar que algún virus se cargue en memoria previamente al análisis.

- Actualizar los patrones de los antivirus cada uno o dos meses.

- Intentar recibir los programas que necesitemos de Internet de los sitios oficiales.

- Tener especial cuidado con los archivos que pueden estar incluidos en nuestro correo electrónico.

- Analizar también archivos comprimidos y documentos.

CONCLUSIONES

Todo virus es un programa y, como tal, debe ser ejecutado para activarse. Es imprescindible contar con herramientas de detección y descontaminación.

Ningún sistema de seguridad es 100% infalible. Por eso todo usuario de computadoras debería tratar de implementar medidas de seguridad antivirus, no sólo para proteger su propia información sino para no convertirse en un agente de propagación de algo que puede producir daños graves e indiscriminados.

¿Que es un antivirus?

Es un programa creado para prevenir o evitar la activación de los virus, así como su propagación y contagio. Cuenta además con rutinas de detención, eliminación y reconstrucción de los archivos y las áreas infectadas del sistema.

Un antivirus tiene tres principales funciones y componentes:

VACUNA es un programa que instalado residente en la memoria, actúa como "filtro" de los programas que son ejecutados, abiertos para ser leídos o copiados, en tiempo real.

DETECTOR, que es el programa que examina todos los archivos existentes en el disco o a los que se les indique en una determinada ruta o PATH. Tiene instrucciones de control y reconocimiento exacto de los códigos virales que permiten capturar sus pares, debidamente registrados y en forma sumamente rápida desarman su estructura.

Conceptos

Básicos de Redes

Básicos de Redes

Presentacion en power point que nos habla sobre los conceptos de importancia para lo que es las redes

Conceptos Basicos de Redes

• Tipos de redes (con cable,

inalámbricas, satelital)

inalámbricas, satelital)

Para instruirse un poco recomendamos que vea el siguiente video

1. Cable: es el medio a través del cual fluye la información en

una red alámbrica. Al ser un grupo de conductores metálicos aislados

individualmente, el cable puede transmitir energía eléctrica o pulsos

eléctricos, para alimentación de algún sistema o para transmitir algún tipo de

señal de comunicación o control. Una red puede utilizar uno o más tipos de

cable, aunque el tipo de cable utilizado siempre estará sujeto a la topología

de la red, el tipo de red que utiliza y el tamaño de la misma.

una red alámbrica. Al ser un grupo de conductores metálicos aislados

individualmente, el cable puede transmitir energía eléctrica o pulsos

eléctricos, para alimentación de algún sistema o para transmitir algún tipo de

señal de comunicación o control. Una red puede utilizar uno o más tipos de

cable, aunque el tipo de cable utilizado siempre estará sujeto a la topología

de la red, el tipo de red que utiliza y el tamaño de la misma.

2. Red Inalámbrica: es un término que se utiliza en informática para designar la conexión

de nodos sin necesidad de una conexión

física (cables), ésta se da por medio de ondas

electromagnéticas. La

transmisión y la recepción se realizan a través de puertos.. Una de sus principales ventajas

es notable en los costos, ya que se elimina todo el cable Ethernet y conexiones físicas entre

nodos, pero también tiene una desventaja considerable ya que para este tipo de

red se debe tener una seguridad mucho más exigente y robusta para evitar a los

intrusos. En la actualidad las redes inalámbricas son una de las tecnologías

más prometedoras.

de nodos sin necesidad de una conexión

física (cables), ésta se da por medio de ondas

electromagnéticas. La

transmisión y la recepción se realizan a través de puertos.. Una de sus principales ventajas

es notable en los costos, ya que se elimina todo el cable Ethernet y conexiones físicas entre

nodos, pero también tiene una desventaja considerable ya que para este tipo de

red se debe tener una seguridad mucho más exigente y robusta para evitar a los

intrusos. En la actualidad las redes inalámbricas son una de las tecnologías

más prometedoras.

El video muestra como debemos proteger nuestra red inalámbrica

Red satelital:

3. Una red satelital consiste de un transponer (dispositivo

receptor-transmisor), una estación basada en tierra que controlar su

funcionamiento y una red de usuario, de las estaciones terrestres, que proporciona las

facilidades para transmisión y recepción del tráfico de comunicaciones, a

través del sistema de satélite.

receptor-transmisor), una estación basada en tierra que controlar su

funcionamiento y una red de usuario, de las estaciones terrestres, que proporciona las

facilidades para transmisión y recepción del tráfico de comunicaciones, a

través del sistema de satélite.

CARACTERISTICAS

DE LAS REDES SATELITALES

DE LAS REDES SATELITALES

Las

transmisiones son realizadas a altas velocidades en Giga Hertz.

transmisiones son realizadas a altas velocidades en Giga Hertz.

Son

muy costosas, por lo que su uso se ve limitado a grandes empresas y países

muy costosas, por lo que su uso se ve limitado a grandes empresas y países

Rompen

las distancias y el tiempo.

las distancias y el tiempo.

• Cableado (coaxial, par trenzado, fibra óptica)

El video explica como funciona la fibra óptica

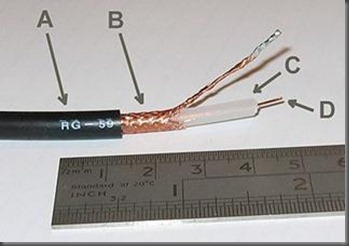

1- Cable coaxial: estos cables se caracterizan

por ser fáciles de manejar, flexibles, ligeros y económicos. Están compuestos

por hilos de cobre, que constituyen en núcleo y están cubiertos por un

aislante, un trenzado de cobre o metal y una cubierta externa, hecha de

plástico, teflón o goma. A diferencia del cable trenzado (que se explicará a

continuación) resiste más a las atenuaciones e interferencias. La malla de

metal o cobre se encarga de absorber aquellas señales electrónicas que se

pierden para que no se escapen datos, lo que lo hace ideal para transmitir

importantes cantidades de estos a grandes distancias. Los cables coaxiales se

pueden dividir en Tiñe, que son cables finos, flexibles y de uso

sencillo. Por otro lado, están los cables gruesos,

llamados Ticket. Estos resultan más rígidos y su núcleo es más

ancho que el anterior, lo que permite trasferir datos a mayores distancias. Los

cables ticket resultan más difíciles de instalar y usar, así como también son

más costosos, pero permite transportar la señal a mayores distancias. Ambos

cables cuentan con un conector llamado BNC, para conectar los equipos y cables.

Los cables coaxiales son ideales para transmitir voz, datos y videos, son

económicos, fáciles de usar y seguros.

por ser fáciles de manejar, flexibles, ligeros y económicos. Están compuestos

por hilos de cobre, que constituyen en núcleo y están cubiertos por un

aislante, un trenzado de cobre o metal y una cubierta externa, hecha de

plástico, teflón o goma. A diferencia del cable trenzado (que se explicará a

continuación) resiste más a las atenuaciones e interferencias. La malla de

metal o cobre se encarga de absorber aquellas señales electrónicas que se

pierden para que no se escapen datos, lo que lo hace ideal para transmitir

importantes cantidades de estos a grandes distancias. Los cables coaxiales se

pueden dividir en Tiñe, que son cables finos, flexibles y de uso

sencillo. Por otro lado, están los cables gruesos,

llamados Ticket. Estos resultan más rígidos y su núcleo es más

ancho que el anterior, lo que permite trasferir datos a mayores distancias. Los

cables ticket resultan más difíciles de instalar y usar, así como también son

más costosos, pero permite transportar la señal a mayores distancias. Ambos

cables cuentan con un conector llamado BNC, para conectar los equipos y cables.

Los cables coaxiales son ideales para transmitir voz, datos y videos, son

económicos, fáciles de usar y seguros.

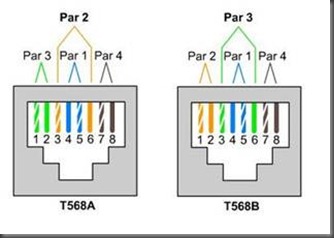

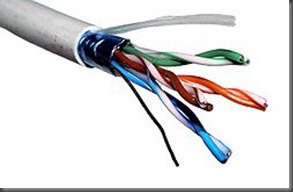

2- Cables de par trenzado: estos cables están compuestos

por dos hilos de cobre entrelazados y aislados y se los puede dividir en dos

grupos: apantallados (STP) y sin apantallar (UTP). Estas

últimas son las más utilizadas en para el cableado LAN y también se usan para

sistemas telefónicos. Los segmentos de los UTP tienen una longitud que no supera

los 100 metros y está compuesto por dos hilos de cobre que permanecen aislados.

Los cables STP cuentan con una cobertura de cobre trenzado de mayor calidad y

protección que la de los UTP. Además, cada par de hilos es protegido con

láminas, lo que permite transmitir un mayor número de datos y de forma más

protegida. Se utilizan los cables de par trenzado para LAN que cuente con

presupuestos limitados y también para conexiones simples.

por dos hilos de cobre entrelazados y aislados y se los puede dividir en dos

grupos: apantallados (STP) y sin apantallar (UTP). Estas

últimas son las más utilizadas en para el cableado LAN y también se usan para

sistemas telefónicos. Los segmentos de los UTP tienen una longitud que no supera

los 100 metros y está compuesto por dos hilos de cobre que permanecen aislados.

Los cables STP cuentan con una cobertura de cobre trenzado de mayor calidad y

protección que la de los UTP. Además, cada par de hilos es protegido con

láminas, lo que permite transmitir un mayor número de datos y de forma más

protegida. Se utilizan los cables de par trenzado para LAN que cuente con

presupuestos limitados y también para conexiones simples.

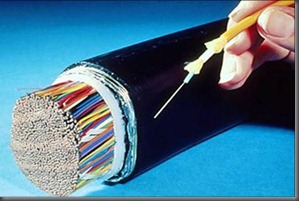

3- Cables de fibra óptica:

estos transportan, por medio de pulsos

modulados de luz, señales digitales. Al transportar impulsos no eléctricos,

envían datos de forma segura ya que, como no pueden ser pinchados, los datos no

pueden ser robados. Gracias a su pureza y la no atenuación de los datos, estos

cables transmiten datos con gran capacidad y en poco tiempo. La fibra óptica

cuenta con un delgado cilindro de vidrio, llamado núcleo, cubierto por un

revestimiento de vidrio y sobre este se encuentra un forro de goma o plástico.

Como los hilos de vidrio sólo pueden transmitir señales en una dirección, cada

uno de los cables tiene dos de ellos con diferente envoltura. Mientras que uno

de los hilos recibe las señales, el otro las transmite. La fibra óptica resulta

ideal para la transmisión de datos a distancias importantes y lo hace en poco

tiempo.

estos transportan, por medio de pulsos

modulados de luz, señales digitales. Al transportar impulsos no eléctricos,

envían datos de forma segura ya que, como no pueden ser pinchados, los datos no

pueden ser robados. Gracias a su pureza y la no atenuación de los datos, estos

cables transmiten datos con gran capacidad y en poco tiempo. La fibra óptica

cuenta con un delgado cilindro de vidrio, llamado núcleo, cubierto por un

revestimiento de vidrio y sobre este se encuentra un forro de goma o plástico.

Como los hilos de vidrio sólo pueden transmitir señales en una dirección, cada

uno de los cables tiene dos de ellos con diferente envoltura. Mientras que uno

de los hilos recibe las señales, el otro las transmite. La fibra óptica resulta

ideal para la transmisión de datos a distancias importantes y lo hace en poco

tiempo.

• Topología (estrella, anillo, bus, malla, jerárquica o árbol

1- Bus: esta topología permite que todas las estaciones

reciban la información que se transmite, una estación trasmite y todas las

restantes escuchan.

reciban la información que se transmite, una estación trasmite y todas las

restantes escuchan.

2- Toquen Bus: Se usa un token (una trama de datos) que pasa de

estación en estación en forma cíclica, es decir forma un anillo lógico. Cuando

una estación tiene el token, tiene el derecho exclusivo del bus para transmitir

o recibir datos por un tiempo determinado y luego pasa el token a otra

estación, previamente designada. Las otras estaciones no pueden transmitir sin

el token, sólo pueden escuchar y esperar su turno. Esto soluciona el problema

de colisiones que tiene el mecanismo anterior.

estación en estación en forma cíclica, es decir forma un anillo lógico. Cuando

una estación tiene el token, tiene el derecho exclusivo del bus para transmitir

o recibir datos por un tiempo determinado y luego pasa el token a otra

estación, previamente designada. Las otras estaciones no pueden transmitir sin

el token, sólo pueden escuchar y esperar su turno. Esto soluciona el problema

de colisiones que tiene el mecanismo anterior.

3- Redes en Estrella: Es otra de las tres principales

topologías. La red se une en un único punto, normalmente con control centralizado, como un concentrador

de cableado.

topologías. La red se une en un único punto, normalmente con control centralizado, como un concentrador

de cableado.

4- Redes Bus en Estrella: Esta topología se utiliza con el fin

de facilitar la administración de la red. En este caso la red

es un bus que se cablea físicamente como una estrella por medio de

concentradores.

de facilitar la administración de la red. En este caso la red

es un bus que se cablea físicamente como una estrella por medio de

concentradores.

5- Redes en Estrella Jerárquica: Esta estructura de cableado se utiliza en la

mayor parte de las redes locales actuales, por medio de concentradores

dispuestos en cascada para formar una red jerárquica.

mayor parte de las redes locales actuales, por medio de concentradores

dispuestos en cascada para formar una red jerárquica.

6- Redes en Anillo: Es una de las tres principales

topologías. Las estaciones están unidas una con otra formando un círculo por

medio de un cable común. Las señales circulan en un solo sentido alrededor

del círculo, regenerándose en cada nodo.

topologías. Las estaciones están unidas una con otra formando un círculo por

medio de un cable común. Las señales circulan en un solo sentido alrededor

del círculo, regenerándose en cada nodo.

ELIMINADOR es el programa que una vez desactivada la estructura del virus procede a eliminarlo e inmediatamente después a reparar o reconstruir los archivos y áreas afectadas.

Es importante aclarar que todo antivirus es un programa y que, como todo programa, sólo funcionará correctamente si es adecuado y está bien configurado. Además, un antivirus es una herramienta para el usuario y no sólo no será eficaz para el 100% de los casos, sino que nunca será una protección total ni definitiva.

La función de un programa antivirus es detectar, de alguna manera, la presencia o el accionar de un virus informático en una computadora. Este es el aspecto más importante de un antivirus, independientemente de las prestaciones adicionales que pueda ofrecer, puesto que el hecho de detectar la posible presencia de un virus informático, detener el trabajo y tomar las medidas necesarias, es suficiente para acotar un buen porcentaje de los daños posibles. Adicionalmente, un antivirus puede dar la opción de erradicar un virus informático de una entidad infectada.

El modelo más primario de las funciones de un programa antivirus es la detección de su presencia y, en lo posible, su identificación. La primera técnica que se popularizó para la detección de virus informáticos, y que todavía se sigue utilizando (aunque cada vez con menos eficiencia), es la técnica de standing. Esta técnica consiste en revisar el código de todos los archivos contenidos en la unidad de almacenamiento -fundamentalmente los archivos ejecutables- en busca de pequeñas porciones de código que puedan pertenecer a un virus informático. Este procedimiento, denominado escaneo, se realiza a partir de una base de datos que contiene trozos de código representativos de cada virus conocido, agregando el empleo de determinados algoritmos que agilizan los procesos de búsqueda.

La técnica de scanning fue bastante eficaz en los primeros tiempos de los virus informáticos, cuando había pocos y su producción era pequeña. Este relativamente pequeño volumen de virus informáticos permitía que los desarrolladores de antivirus escaneadores tuvieran tiempo de analizar el virus, extraer el pequeño trozo de código que lo iba a identificar y agregarlo a la base de datos del programa para lanzar una nueva versión. Sin embargo, la obsolescencia de este mecanismo de identificación como una solución antivirus completa se encontró en su mismo modelo.

El primer punto grave de este sistema radica en que siempre brinda una solución a posteriori: es necesario que un virus informático alcance un grado de dispersión considerable para que sea enviado (por usuarios capacitados, especialistas o distribuidores del producto) a los desarrolladores de antivirus. Estos lo analizarán, extraerán el trozo de código que lo identificará, y lo incluirán en la próxima versión de su programa antivirus. Este proceso puede demorar meses a partir del momento en que el virus comienza a tener una dispersión considerable, lapso en el cual puede causar graves daños sin que pueda ser identificado.

Además, este modelo consiste en una sucesión infinita de soluciones parciales y momentáneas (cuya sumatoria jamás constituirá una solución definitiva), que deben actualizarse periódicamente debido a la aparición de nuevos virus.

En síntesis, la técnica de scanning es altamente ineficiente, pero se sigue utilizando debido a que permite identificar rápidamente la presencia de los virus más conocidos y, como son estos los de mayor dispersión, permite una importante gama de posibilidades. Un ejemplo típico de un antivirus de esta clase es el Viruscan de McAfee.

En virtud del pronto agotamiento técnico de la técnica de scanning, los desarrolladores de programas antivirus han dotado a sus creaciones de métodos para búsquedas de virus informáticos (y de sus actividades), que no identifican específicamente al virus sino a algunas de sus características generales y comportamientos universalizados.

Este tipo de método rastrea rutinas de alteración de información que no puedan ser controladas por el usuario, modificación de sectores críticos de las unidades de almacenamiento (master boot record, boot sector, FAT, entre otras), etc. Un ejemplo de este tipo de métodos es el que utiliza algoritmos heurísticos.

De hecho, esta naturaleza de procedimientos busca, de manera bastante eficiente, códigos de instrucciones potencialmente pertenecientes a un virus informático. Resulta eficaz para la detección de virus conocidos y es una de las soluciones utilizadas por los antivirus para la detección de nuevos virus. El inconveniente que presenta este tipo de algoritmo radica en que puede llegar a sospecharse de muchisimas cosas que no son virus. Esto hace necesario que el usuario que lo utiliza conozca un poco acerca de la estructura del sistema operativo, a fin de poseer herramientas que le faciliten una discriminación de cualquier falsa alarma generada por un método heurístico.

Algunos de los antivirus de esta clase son: F-Prot, Norton Anti Virus y Dr. Solomon's Toolkit. Ahora bien, otra forma de detectar la presencia de un virus informático en un sistema consiste en monitorear las actividades de la PC señalando si algún proceso intenta modificar los sectores críticos de los dispositivos de almacenamiento o los archivos ejecutables. Los programas que realizan esta tarea se denominan chequeadores de integridad. Sobre la base de estas consideraciones, podemos consignar que un buen sistema antivirus debe estar compuesto por un programa detector de virus, que siempre esté residente en memoria y un programa que verifique la integridad de los sectores críticos del disco rígido y sus archivos ejecutables. Existen productos antivirus que cubren los dos aspectos, o bien pueden combinarse productos diferentes configurados de forma que no se produzcan conflictos entre ellos.

Modelo Antivirus

La estructura de un programa antivirus, está compuesta por dos módulos principales: el primero denominado de control y el segundo denominado de respuesta. A su vez, cada uno de ellos se divide en varias partes:

1. Módulo de control: Posee la técnica verificación de integridad que posibilita el registro de cambios en los archivos ejecutables y las zonas críticas de un disco rígido. Se trata, en definitiva, de una herramienta preventiva para mantener y controlar los componentes de información de un disco rígido que no son modificados a menos que el usuario lo requiera. Otra opción dentro de este módulo es la identificación de virus, que incluye diversas técnicas para la detección de virus informáticos. Las formas más comunes de detección son el scanning y los algoritmos, como por ejemplo, los heurísticos. Asimismo, la identificación de código dañino es otra de las herramientas de detección que, en este caso, busca instrucciones peligrosas incluidas en programas, para la integridad de la información del disco rígido. Esto implica descompilar (o desensamblar) en forma automática los archivos almacenados y ubicar sentencias o grupos de instrucciones peligrosas. Finalmente, el módulo de control también posee una administración de recursos para efectuar un monitoreo de las rutinas a través de las cuales se accede al hardware de la computadora (acceso a disco, etc.). De esta manera puede limitarse la acción de un programa restringiéndole el uso de estos recursos, como por ejemplo impedir el acceso a la escritura de zonas críticas del disco o evitar que se ejecuten funciones de formato del mismo.

2. Módulo de respuesta: La función alarma se encuentra incluida en todos los programas antivirus y consiste en detener la acción del sistema ante la sospecha de la presencia de un virus informático, e informar la situación a través de un aviso en pantalla. Algunos programas antivirus ofrecen, una vez detectado un virus informático, la posibilidad de erradicarlo. Por consiguiente, la función reparar se utiliza como una solución momentánea para mantener la operatividad del sistema hasta que pueda instrumentarse una solución adecuada. Por otra parte, existen dos técnicas para evitar el contagio de entidades ejecutables: evitar que se contagie todo el programa o prevenir que la infección se expanda más allá de un ámbito fijo. Aunque la primera opción es la más adecuada, plantea grandes problemas de implementación.

La A.V.P.D. (Antivirus Product Developers, Desarrolladores de Productos Antivirus) es una asociación formada por las principales empresas informáticas del sector, entre las que se cuentan:

• Cheyenne Software

• B. M.

• Intel

• McAfee Associates

• ON Tecnology

• Stiller Research Inc

• S&S International

• Symantec Corp.

• ThunderByte

• ThunderByte

Internet es un conjunto descentralizado de redes de comunicación interconectadas que utilizan la familia de protocolos TCP/IP, garantizando que las redes físicas heterogéneas que la componen funcionen como una red lógica única, de alcance mundial. Sus orígenes se remontan a 1969, cuando se estableció la primera conexión de computadoras, conocida como ARPANET, entre tres universidades en California y una en Utah, Estados Unidos.

Uno de los servicios que más éxito ha tenido en Internet ha sido la World Wide Web(WWW, o "la Web"), hasta tal punto que es habitual la confusión entre ambos términos. La WWW es un conjunto de protocolos que permite, de forma sencilla, la consulta remota de archivos de hipertexto. Ésta fue un desarrollo posterior (1990) y utiliza Internet como medio de transmisión.

Existen, por tanto, muchos otros servicios y protocolos en Internet, aparte de la Web: el envío de correo electrónico (SMTP), la transmisión de archivos (FTP y P2P), las conversaciones en línea (IRC), la mensajería instantánea y presencia, la transmisión de contenido y comunicación multimedia -telefonía (VoIP), televisión (IPTV)-, los boletines electrónicos (NNTP), el acceso remoto a otros dispositivos (SSH y Telnet) o los juegos en línea.

El género de la palabra Internet es ambiguo, según el Diccionario de la lengua española de la

Uno de los servicios que más éxito ha tenido en Internet ha sido la World Wide Web(WWW, o "la Web"), hasta tal punto que es habitual la confusión entre ambos términos. La WWW es un conjunto de protocolos que permite, de forma sencilla, la consulta remota de archivos de hipertexto. Ésta fue un desarrollo posterior (1990) y utiliza Internet como medio de transmisión.

Existen, por tanto, muchos otros servicios y protocolos en Internet, aparte de la Web: el envío de correo electrónico (SMTP), la transmisión de archivos (FTP y P2P), las conversaciones en línea (IRC), la mensajería instantánea y presencia, la transmisión de contenido y comunicación multimedia -telefonía (VoIP), televisión (IPTV)-, los boletines electrónicos (NNTP), el acceso remoto a otros dispositivos (SSH y Telnet) o los juegos en línea.

El género de la palabra Internet es ambiguo, según el Diccionario de la lengua española de la

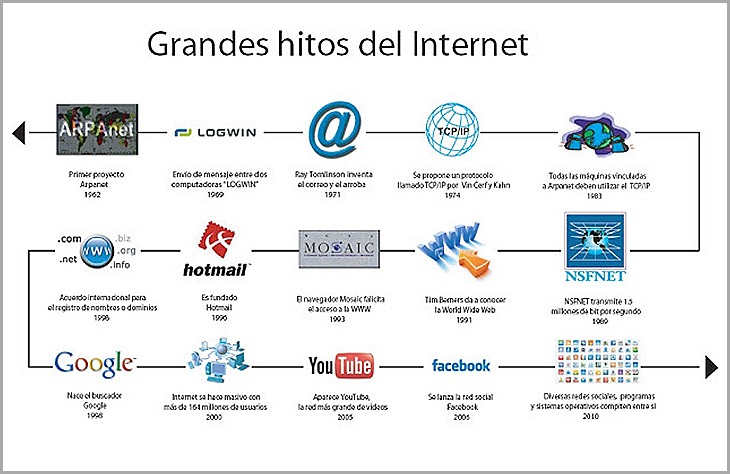

Historia del Internet

La historia de Internet se remonta al temprano desarrollode las redes de comunicación. La idea de una red de computadoras diseñada para permitir la comunicación general entre usuarios de varias computadoras sea tanto desarrollos tecnológicos como la fusión de la infraestructura de la red ya existente y los sistemas de telecomunicaciones.

Las más antiguas versiones de estas ideas aparecieron a finales de los años cincuenta. Implementaciones prácticas de estos conceptos empezaron a finales de los ochenta y a lo largo de los noventa. En la década de 1980, tecnologías que reconoceríamos como las bases de la moderna Internet, empezaron a expandirse por todo el mundo. En los noventa se introdujo la World Wide Web (WWW), que se hizo común.

La infraestructura de Internet se esparció por el mundo, para crear la moderna red mundial de computadoras que hoy conocemos. Atravesó los países occidentales e intentó una penetración en los países en desarrollo, creando un acceso mundial a información y comunicación sin precedentes, pero también una brecha digital en el acceso a esta nueva infraestructura. Internet también alteró la economía del mundo entero, incluyendo las implicaciones económicas de la burbuja de las .com.

Un método de conectar computadoras, prevalente sobre los demás, se basaba en el método de la computadora central o unidad principal, que simplemente consistía en permitir a susterminales conectarse a través de largas líneas alquiladas. Este método se usaba en los años cincuenta por el Proyecto RAND para apoyar a investigadores como Herbert Simon, enPittsburgh (Pensilvania), cuando colaboraba a través de todo el continente con otros investigadores de Santa Mónica (California) trabajando en demostración automática de teoremas e inteligencia artificial.

Un pionero fundamental en lo que se refiere a una red mundial, J.C.R. Licklider, comprendió la necesidad de una red mundial, según consta en su documento de enero, 1960, Man-Computer Symbiosis (Simbiosis Hombre-Computadora).

"una red de muchos [ordenadores], conectados mediante líneas de comunicación de banda ancha" las cuales proporcionan "las funciones que existen hoy en día de las bibliotecas junto con anticipados avances en el guardado y adquisición de información y [otras] funciones simbióticas"

J.C.R Licklider

En octubre de 1962, Licklider fue nombrado jefe de la oficina de procesado de informaciónDARPA, y empezó a formar un grupo informal dentro del DARPA del Departamento de Defensa de los Estados Unidos para investigaciones sobre ordenadores más avanzadas. Como parte del papel de la oficina de procesado de información, se instalaron tres terminales de redes: una para la System Development Corporation en Santa Monica, otra para el Proyecto Genie en la Universidad de California (Berkeley) y otra para el proyecto Multics en el Instituto Tecnológico de Massachusetts. La necesidad de Licklider de redes se haría evidente por los problemas que esto causó.

"Para cada una de estas tres terminales, tenía tres diferentes juegos de comandos de usuario. Por tanto, si estaba hablando en red con alguien en la S.D.C. y quería hablar con alguien que conocía en Berkeley o en el M.I.T. sobre esto, tenía que irme de la terminal de la S.C.D., pasar y registrarme en la otra terminal para contactar con él.

Dije, es obvio lo que hay que hacer: si tienes esas tres terminales, debería haber una terminal que fuese a donde sea que quisieras ir y en donde tengas interactividad. Esa idea es el ARPANet."Robert W. Taylor, co-escritor, junto con Licklider, de "The Computer as a Communications Device" (El Ordenador como un Dispositivo de Comunicación), en una entrevista con el New York Times

Las más antiguas versiones de estas ideas aparecieron a finales de los años cincuenta. Implementaciones prácticas de estos conceptos empezaron a finales de los ochenta y a lo largo de los noventa. En la década de 1980, tecnologías que reconoceríamos como las bases de la moderna Internet, empezaron a expandirse por todo el mundo. En los noventa se introdujo la World Wide Web (WWW), que se hizo común.

La infraestructura de Internet se esparció por el mundo, para crear la moderna red mundial de computadoras que hoy conocemos. Atravesó los países occidentales e intentó una penetración en los países en desarrollo, creando un acceso mundial a información y comunicación sin precedentes, pero también una brecha digital en el acceso a esta nueva infraestructura. Internet también alteró la economía del mundo entero, incluyendo las implicaciones económicas de la burbuja de las .com.

Un método de conectar computadoras, prevalente sobre los demás, se basaba en el método de la computadora central o unidad principal, que simplemente consistía en permitir a susterminales conectarse a través de largas líneas alquiladas. Este método se usaba en los años cincuenta por el Proyecto RAND para apoyar a investigadores como Herbert Simon, enPittsburgh (Pensilvania), cuando colaboraba a través de todo el continente con otros investigadores de Santa Mónica (California) trabajando en demostración automática de teoremas e inteligencia artificial.

Un pionero fundamental en lo que se refiere a una red mundial, J.C.R. Licklider, comprendió la necesidad de una red mundial, según consta en su documento de enero, 1960, Man-Computer Symbiosis (Simbiosis Hombre-Computadora).

"una red de muchos [ordenadores], conectados mediante líneas de comunicación de banda ancha" las cuales proporcionan "las funciones que existen hoy en día de las bibliotecas junto con anticipados avances en el guardado y adquisición de información y [otras] funciones simbióticas"

J.C.R Licklider

En octubre de 1962, Licklider fue nombrado jefe de la oficina de procesado de informaciónDARPA, y empezó a formar un grupo informal dentro del DARPA del Departamento de Defensa de los Estados Unidos para investigaciones sobre ordenadores más avanzadas. Como parte del papel de la oficina de procesado de información, se instalaron tres terminales de redes: una para la System Development Corporation en Santa Monica, otra para el Proyecto Genie en la Universidad de California (Berkeley) y otra para el proyecto Multics en el Instituto Tecnológico de Massachusetts. La necesidad de Licklider de redes se haría evidente por los problemas que esto causó.

"Para cada una de estas tres terminales, tenía tres diferentes juegos de comandos de usuario. Por tanto, si estaba hablando en red con alguien en la S.D.C. y quería hablar con alguien que conocía en Berkeley o en el M.I.T. sobre esto, tenía que irme de la terminal de la S.C.D., pasar y registrarme en la otra terminal para contactar con él.

Dije, es obvio lo que hay que hacer: si tienes esas tres terminales, debería haber una terminal que fuese a donde sea que quisieras ir y en donde tengas interactividad. Esa idea es el ARPANet."Robert W. Taylor, co-escritor, junto con Licklider, de "The Computer as a Communications Device" (El Ordenador como un Dispositivo de Comunicación), en una entrevista con el New York Times

Como principal problema en lo que se refiere a las interconexiones está el conectar diferentes redes físicas para formar una sola red lógica. Durante los años 60, varios grupos trabajaron en el concepto de la conmutación de paquetes. Normalmente se considera que Donald Davies(National Physical Laboratory), Paul Barran (Rand Corporación) y Leonard Kleinrock (MIT) lo han inventado simultáneamente.

La conmutación es una técnica que nos sirve para hacer un uso eficiente de los enlaces físicos en una red de computadoras.

Un Paquete es un grupo de información que consta de dos partes: los datos propiamente dichos y la información de control, en la que está especificado la ruta a seguir a lo largo de la red hasta el destino del paquete. Mil octetos es el límite de longitud superior de los paquetes, y si la longitud es mayor el mensaje se fragmenta en otros paquetes.

NORMAS DE ETIQUETA EN INTERNET

En Internet existen distintos espacios y formas de comunicación, no es lo mismo una comunicación vía Chat que una comunicación vía correo electrónico, por lo que cada servicio tiene sus propias reglas del juego, que es necesario conocer para mantener buenas relaciones con los demás usuarios. Los códigos de conducta no afectan a tu forma de ser, simplemente te indican cómo es correcto comportarse, y esto permite que las relaciones a través de la red sean mejores y Más humanas.

Además del sentido común, los buenos modales, la cortesía, el respeto, la consideración y la tolerancia, estas son algunas reglas que debemos todos observar al comunicarnos a través de la Red:

1. Tenga siempre en mente que al otro lado de su pantalla hay un ser humano real, con sus propias ideas y sentimientos. Siempre escriba como si ambos se estuvieran mirando a los ojos. Nunca escriba nada que no le diría frente a frente a otra persona. Esta es tal vez la principal regla que deba tener presente siempre.

2. Mensajes enviados a listas de distribución de correo-e serán recibidos por todos los miembros. Mantenga sus MENSAJES PERSONALES a otros miembros EN PRIVADO y envíe a la lista solo aquellos mensajes que desee compartir y sean de interés para todos.

Además del sentido común, los buenos modales, la cortesía, el respeto, la consideración y la tolerancia, estas son algunas reglas que debemos todos observar al comunicarnos a través de la Red:

1. Tenga siempre en mente que al otro lado de su pantalla hay un ser humano real, con sus propias ideas y sentimientos. Siempre escriba como si ambos se estuvieran mirando a los ojos. Nunca escriba nada que no le diría frente a frente a otra persona. Esta es tal vez la principal regla que deba tener presente siempre.

2. Mensajes enviados a listas de distribución de correo-e serán recibidos por todos los miembros. Mantenga sus MENSAJES PERSONALES a otros miembros EN PRIVADO y envíe a la lista solo aquellos mensajes que desee compartir y sean de interés para todos.

3. Mantenga sus comunicados breves y al grano.

4. No envíe a la lista anexos (attachments) largos (como archivos gráficos). De así hacerlo, se corre el riesgo de que los mismos no lleguen a su destino. El procedimiento correcto es colocarlos en algún lugar en la red y enviar el URL a la lista para que los interesados puedan accesarlos o describa el documento en la lista indicando que, a solicitud, puede ser enviado en forma directa a los interesados.

5. Al contestar algún mensaje, deje alguna cita para que se sepa a que se esta refiriendo usted, pero, por favor, recorte todo lo demás. Siempre que sea posible conteste al principio y deje la cita al final.

6. Utilice el "Asunto" ("Subject Line") correctamente, cambiándolo cuando esté contestando algún mensaje cuyo tema ya no es el original.

7. Conozca y utilice las caritas de expresión para ayudar a transmitir algunos sentimientos, particularmente si está utilizando humor o sarcasmo. :)

8. Nunca conteste un e-mail cuando esté enojado o molesto.

9. Respete las leyes sobre Derechos Reservados.

10. Sea cuidadoso con información personal o privada. No publique a la lista datos de terceros (ejemplo. dirección o número de teléfono).

11. Nunca cite en público correos-e que le fueron enviados en privado.

12. Cerciórese de que está enviando su correo-e al destinatario correcto cotejando el encasillado de "Enviar a:" ("Mail to") de su programa de correos ANTES de oprimir el botón de "Enviar" ("Send")

13. Las letras MAYÚSCULAS se pueden usar para sustituir acentos o para enfatizar, pero NO escriba todo en mayúsculas pues esto se interpreta en la red como que ¡USTED ESTA GRITANDO!

14. No utilice la lista para promocionar ni adelantar causas religiosas, filosóficas, políticas, comerciales o para promover su propio sitio web (website).

15. Sea tolerante. Recuerde que el botón de "Borrar" ("Delete") le permite borrar e ignorar cualquier mensaje indeseado.

16. De sentirse usted ofendido por algo o alguien en la lista dirija sus quejas en privado al ofensor y/o al administrador de la lista. Alabanzas y felicitaciones en público, críticas y desacuerdos en privado. Traer asuntos negativos a la lista, en general no resolverá nada y propiciará un clima de debate estéril.

17. Si recibe usted un mensaje de aviso sobre un virus que se contagia por correo-el o algo similar, NO escriba a la lista para alertar a todos los miembros sobre esto. Lo más seguro se trata de uno de tantos "Hoaxes" (falsas alarmas) que abundan en la red. Notifique sólo a los Administradores y ellos investigarán. De ser necesario, ellos pasarán su aviso a la lista.

18. No es aceptable el uso de vocabulario obsceno o "picante" en los comunicados a la lista. Sin embargo, por consenso general se permite el uso de palabras "fuertes" en chistes, siempre y cuando el "Tema" ("Subject") especifique claramente que se trata de un Chiste y en el texto se haga una advertencia y se deje un espacio razonable (varias líneas en blanco) que le permitan borrarlo antes de leerlo a personas sensibles a este tipo de vocabulario.

19. Cuando uno ingresa a una nueva cultura (y el ciberespacio tiene su propia cultura) es susceptible de cometer algunos errores sociales. Quizás se pueda ofender a personas sin querer hacerlo, o tal vez pueda malinterpretarse lo que otros dicen tomando represalias cuando no fue lo que se quiso decir. Para empeorar las cosas, a alguien en el ciberespacio le puede ser muy fácil olvidar que está interactuando con otras personas "reales", no sólo con caracteres en una pantalla, sino "caracteres" humanos.

20. Todo el mundo fue un novato (newbie) alguna vez, muchos de ellos no tuvieron la oportunidad de leer el Netiquette. Por lo tanto, cuando alguien cometa algún error sea bondadoso con él. Quizás si el error es mínimo no sea necesario mencionar nada, siempre piense dos veces antes de reaccionar. Tener buenos modales no nos da derecho a corregir a los demás. Si se decide informar a alguien de algún tipo de error, hágalo cortésmente y si es posible enviando un e-mail privado en lugar de hacerlo público enviándolo a la lista o grupo de discusión. Dé a la gente el beneficio de la duda, asuma que el otro no sabía algo mejor y por sobre todas las cosas no sea arrogante.

4. No envíe a la lista anexos (attachments) largos (como archivos gráficos). De así hacerlo, se corre el riesgo de que los mismos no lleguen a su destino. El procedimiento correcto es colocarlos en algún lugar en la red y enviar el URL a la lista para que los interesados puedan accesarlos o describa el documento en la lista indicando que, a solicitud, puede ser enviado en forma directa a los interesados.

5. Al contestar algún mensaje, deje alguna cita para que se sepa a que se esta refiriendo usted, pero, por favor, recorte todo lo demás. Siempre que sea posible conteste al principio y deje la cita al final.

6. Utilice el "Asunto" ("Subject Line") correctamente, cambiándolo cuando esté contestando algún mensaje cuyo tema ya no es el original.

7. Conozca y utilice las caritas de expresión para ayudar a transmitir algunos sentimientos, particularmente si está utilizando humor o sarcasmo. :)

8. Nunca conteste un e-mail cuando esté enojado o molesto.

9. Respete las leyes sobre Derechos Reservados.

10. Sea cuidadoso con información personal o privada. No publique a la lista datos de terceros (ejemplo. dirección o número de teléfono).

11. Nunca cite en público correos-e que le fueron enviados en privado.

12. Cerciórese de que está enviando su correo-e al destinatario correcto cotejando el encasillado de "Enviar a:" ("Mail to") de su programa de correos ANTES de oprimir el botón de "Enviar" ("Send")

13. Las letras MAYÚSCULAS se pueden usar para sustituir acentos o para enfatizar, pero NO escriba todo en mayúsculas pues esto se interpreta en la red como que ¡USTED ESTA GRITANDO!

14. No utilice la lista para promocionar ni adelantar causas religiosas, filosóficas, políticas, comerciales o para promover su propio sitio web (website).

15. Sea tolerante. Recuerde que el botón de "Borrar" ("Delete") le permite borrar e ignorar cualquier mensaje indeseado.

16. De sentirse usted ofendido por algo o alguien en la lista dirija sus quejas en privado al ofensor y/o al administrador de la lista. Alabanzas y felicitaciones en público, críticas y desacuerdos en privado. Traer asuntos negativos a la lista, en general no resolverá nada y propiciará un clima de debate estéril.

17. Si recibe usted un mensaje de aviso sobre un virus que se contagia por correo-el o algo similar, NO escriba a la lista para alertar a todos los miembros sobre esto. Lo más seguro se trata de uno de tantos "Hoaxes" (falsas alarmas) que abundan en la red. Notifique sólo a los Administradores y ellos investigarán. De ser necesario, ellos pasarán su aviso a la lista.

18. No es aceptable el uso de vocabulario obsceno o "picante" en los comunicados a la lista. Sin embargo, por consenso general se permite el uso de palabras "fuertes" en chistes, siempre y cuando el "Tema" ("Subject") especifique claramente que se trata de un Chiste y en el texto se haga una advertencia y se deje un espacio razonable (varias líneas en blanco) que le permitan borrarlo antes de leerlo a personas sensibles a este tipo de vocabulario.

19. Cuando uno ingresa a una nueva cultura (y el ciberespacio tiene su propia cultura) es susceptible de cometer algunos errores sociales. Quizás se pueda ofender a personas sin querer hacerlo, o tal vez pueda malinterpretarse lo que otros dicen tomando represalias cuando no fue lo que se quiso decir. Para empeorar las cosas, a alguien en el ciberespacio le puede ser muy fácil olvidar que está interactuando con otras personas "reales", no sólo con caracteres en una pantalla, sino "caracteres" humanos.

20. Todo el mundo fue un novato (newbie) alguna vez, muchos de ellos no tuvieron la oportunidad de leer el Netiquette. Por lo tanto, cuando alguien cometa algún error sea bondadoso con él. Quizás si el error es mínimo no sea necesario mencionar nada, siempre piense dos veces antes de reaccionar. Tener buenos modales no nos da derecho a corregir a los demás. Si se decide informar a alguien de algún tipo de error, hágalo cortésmente y si es posible enviando un e-mail privado en lugar de hacerlo público enviándolo a la lista o grupo de discusión. Dé a la gente el beneficio de la duda, asuma que el otro no sabía algo mejor y por sobre todas las cosas no sea arrogante.

21. Los anteriores lineamientos aplican igualmente a Foros, correo-e, listas de distribución de correo electrónico, salones de charla (chat rooms), Libros de Invitados y en general a todos los servicios que el Internet nos brinda.

Usos de internet

Consultas, trámites, compras, una lista con información y recomendaciones para el uso de la Web en la vida cotidiana.

Al ingresar a la Web, se ingresa a un espacio virtual, distinto del real pero que tiene gran incidencia sobre él. Mediante internet se puede estar comunicado con un amigo o familiar que vive en un lugar alejado, se pueden consultar las noticias del diario, el pronóstico del tiempo, saber el valor de un producto para decidir su compra, ver una película u obtener información de lo más variada y en múltiples idiomas.

Ocio

Uno de los usos más extendidos de internet tiene relación con el ocio y el tiempo libre. Muchas personas, en especial los jóvenes, utilizan internet para descargar material de la red a sus propias computadoras: música, películas, libros y otros archivos, en especial de entretenimiento o diversión, que luego pueden visualizar desde sus computadoras sin la necesidad de estar conectados. Hay fuentes que cobran por su uso y otras que son gratuitas.

En lo que a cine respecta, hay páginas que proporcionan una amplia variedad de películas que pueden verse íntegramente desde internet, sin necesidad de descargarlas a la propia computadora. Claro que para ello hace falta contar con una buena conexión.

En tiempos más recientes han cobrado auge portales como YouTube, donde los usuarios pueden tener acceso a una gran variedad de videos sobre prácticamente cualquier tema, o Facebook y Twitter, las redes sociales más populares por la cantidad de usuarios que nuclean. Ya verán más sobre este tema en el apartado sobre redes sociales.

También se puede acceder a través de internet a una gran variedad de juegos en red. Se pueden jugar en línea, incluso con más de un jugador a la vez, o descargarse en la propia computadora personal la versión de algún juego y jugar sin necesidad de estar conectado.

Además, casi todas las computadoras traen en sus sistemas operativos varios juegos a los que se puede acceder yendo al ícono inferior izquierdo: inicio/todos los programas/juegos. Los más grandes suelen elegir los juegos de cartas o las damas y el ajedrez, con los que se suelen sentir más identificados y que son una buena forma de practicar y desarrollar habilidad en el manejo de dispositivos como el mouse o el teclado.

Pueden profundizar en la nota de Julio Moreno sobre las características pedagógicas de los juegos en red, en el CD 27 de la Colección de educ.ar.

Chat

La mensajería instantánea, también llamada chat, es uno de los servicios más extendidos de internet porque permiten poner en comunicación a dos o más personas de manera sincrónica y en tiempo real, e intercambiar información: fotografías, documentos, etc.

Para llevar a cabo un chat (chatear) se necesitan dos o más personas, cada una con una computadora. En el chat cada usuario se identifica con un nombre -generalmente se elige un sobrenombre- al que se conoce como nick. Fundamentalmente, los participantes de un chat intercambian breves mensajes escritos, exactamente de la misma manera que en una conversación o un sms de teléfono celular: escriben su mensaje en un recuadro en la pantalla de su computadora y leen en otro recuadro las respuestas. Estos mensajes van y vienen en tiempo real. También se pueden intercambiar archivos digitales.

El chat es muy utilizado por los adolescentes, dada su gran necesidad de estar en contacto permanente con sus pares, pero también funciona como espacio para transmitir eventos o reuniones de grupos con inquietudes comunes, brindar servicios de asistencia y es una herramienta fundamental en educación a distancia comúnmente llamada e-learning- para la interacción entre los alumnos y el docente-tutor de una asignatura.

Pueden profundizar más sobre el tema leyendo el artículo de educ.ar: Adolescentes y el chat.

Fuente de información

Actualmente internet es la fuente de información más consultada en el mundo, superando a los medios llamados tradicionales como la televisión, la radio y los diarios.

En internet se puede encontrar información sobre casi todos los temas, desde los más banales hasta los más complejos: el estado del clima, los signos del Zodíaco, losgoles del Mundial 78, recetas de cocina, información para celíacos, recomendaciones para bajar de peso y miles de temas de lo más variados.

A través de internet se puede acceder a las noticias de los diarios de casi todos los países del mundo. Los diarios argentinos de tirada nacional y casi todos los provinciales cuentan con una página Web donde publican sus noticias.

Como fuente de información, internet también puede ser utilizada para consultararchivos de los diarios y ver el seguimiento de algún tema de interés, ver toda la información publicada en relación a algún tema a través de un buscador y observar las opiniones que los navegantes dejan sobre algún tema específico, en especial en los foros de opinión.

Ocio

Uno de los usos más extendidos de internet tiene relación con el ocio y el tiempo libre. Muchas personas, en especial los jóvenes, utilizan internet para descargar material de la red a sus propias computadoras: música, películas, libros y otros archivos, en especial de entretenimiento o diversión, que luego pueden visualizar desde sus computadoras sin la necesidad de estar conectados. Hay fuentes que cobran por su uso y otras que son gratuitas.

En lo que a cine respecta, hay páginas que proporcionan una amplia variedad de películas que pueden verse íntegramente desde internet, sin necesidad de descargarlas a la propia computadora. Claro que para ello hace falta contar con una buena conexión.

En tiempos más recientes han cobrado auge portales como YouTube, donde los usuarios pueden tener acceso a una gran variedad de videos sobre prácticamente cualquier tema, o Facebook y Twitter, las redes sociales más populares por la cantidad de usuarios que nuclean. Ya verán más sobre este tema en el apartado sobre redes sociales.

También se puede acceder a través de internet a una gran variedad de juegos en red. Se pueden jugar en línea, incluso con más de un jugador a la vez, o descargarse en la propia computadora personal la versión de algún juego y jugar sin necesidad de estar conectado.

Además, casi todas las computadoras traen en sus sistemas operativos varios juegos a los que se puede acceder yendo al ícono inferior izquierdo: inicio/todos los programas/juegos. Los más grandes suelen elegir los juegos de cartas o las damas y el ajedrez, con los que se suelen sentir más identificados y que son una buena forma de practicar y desarrollar habilidad en el manejo de dispositivos como el mouse o el teclado.

Pueden profundizar en la nota de Julio Moreno sobre las características pedagógicas de los juegos en red, en el CD 27 de la Colección de educ.ar.

Chat

La mensajería instantánea, también llamada chat, es uno de los servicios más extendidos de internet porque permiten poner en comunicación a dos o más personas de manera sincrónica y en tiempo real, e intercambiar información: fotografías, documentos, etc.

Para llevar a cabo un chat (chatear) se necesitan dos o más personas, cada una con una computadora. En el chat cada usuario se identifica con un nombre -generalmente se elige un sobrenombre- al que se conoce como nick. Fundamentalmente, los participantes de un chat intercambian breves mensajes escritos, exactamente de la misma manera que en una conversación o un sms de teléfono celular: escriben su mensaje en un recuadro en la pantalla de su computadora y leen en otro recuadro las respuestas. Estos mensajes van y vienen en tiempo real. También se pueden intercambiar archivos digitales.

El chat es muy utilizado por los adolescentes, dada su gran necesidad de estar en contacto permanente con sus pares, pero también funciona como espacio para transmitir eventos o reuniones de grupos con inquietudes comunes, brindar servicios de asistencia y es una herramienta fundamental en educación a distancia comúnmente llamada e-learning- para la interacción entre los alumnos y el docente-tutor de una asignatura.

Pueden profundizar más sobre el tema leyendo el artículo de educ.ar: Adolescentes y el chat.

Fuente de información

Actualmente internet es la fuente de información más consultada en el mundo, superando a los medios llamados tradicionales como la televisión, la radio y los diarios.

En internet se puede encontrar información sobre casi todos los temas, desde los más banales hasta los más complejos: el estado del clima, los signos del Zodíaco, losgoles del Mundial 78, recetas de cocina, información para celíacos, recomendaciones para bajar de peso y miles de temas de lo más variados.

A través de internet se puede acceder a las noticias de los diarios de casi todos los países del mundo. Los diarios argentinos de tirada nacional y casi todos los provinciales cuentan con una página Web donde publican sus noticias.

Como fuente de información, internet también puede ser utilizada para consultararchivos de los diarios y ver el seguimiento de algún tema de interés, ver toda la información publicada en relación a algún tema a través de un buscador y observar las opiniones que los navegantes dejan sobre algún tema específico, en especial en los foros de opinión.

Protocolo de Transferencia de Archivos (FTP)

El Protocolo de Transferencia de Archivos (File Transfer Protocol) es un sistema de transmisión de archivos que sirve para enviar y recibir archivos de gran tamaño de un lugar a otro en forma más rápida y cómoda que si se utilizara el correo electrónico.

En internet existen grandes servidores FTP con miles de programas de distribución pública, imágenes y sonidos, de libre acceso. También lo usan muchas empresas para mantener al día a sus clientes en cuanto a nuevas versiones de sus programas (software), revistas electrónicas y otros materiales.

Trabajo

Con la aparición de internet y de las conexiones de alta velocidad disponibles al público, se ha alterado de manera significativa la manera de trabajar de algunas personas, que ahora pueden hacerlo a distancia, generalmente desde su propia casa.

Internet ha permitido, en el caso de algunas profesiones, mayor flexibilidad en términos de horarios y de localización, en comparación a la jornada laboral tradicional de 8 horas que exige a los empleados desplazarse al lugar de trabajo.

Internet permite que un experto contable asentado en un país pueda revisar los libros de una compañía de otro país, en un servidor situado en un tercer país, que sea mantenido remotamente por los especialistas en un cuarto.

Para quienes tienen un trabajo, el correo electrónico, el chat, las redes sociales, permiten comunicarse con la institución en la que trabajamos permanentemente, si nos encontramos enfermos o de viaje. A la vez, podemos conectarnos con todos los compañeros de trabajo desde el hogar para acordar asuntos compartidos en el empleo.

Además, en el escritorio de la computadora disponemos de los procesadores de texto y otros programas que nos permiten elaborar informes, realizar planillas de cálculos, diseñar presentaciones gráficas entre otras muchas opciones que encontramos en sus programas.